TCPストリーム表示機能は、TCPの接続で送受信されたデータをまとめて確認できる機能です。

今回は、メールを送信した際のキャプチャファイルを用意しましたので、このパケットに対して、TCPストリーム機能を実行してみます。

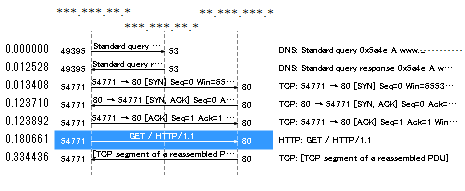

Filterに「smtp」と入力して、smtpプロトコルのパケットのみの表示にします。

smtpのパケットを選択した後、右クリックメニューより、「Follow TCP Stream」を選択します。

メニューバーの[Analyze]-[Follow TCP Stream]からも実行できます。

実行すると、Follow TCP Streamのダイアログ画面が表示され、メールを送信した際の一連のパケットの流れが確認できます。

ASCIIやEBCDIC、HexDump、C Arrays、Rawで表示形式を切りかえる事ができます。

Rawを選択した状態で、名前を付けて保存を実行します。

拡張子を「.eml」にして保存して、メーラーで開くと、メールの中身が表示されます。

画像を添付してあれば、画像も表示されます。

セキュリティが弱いとメールの中身も簡単に見る事が可能です。

メールの中身を見られないようにする為には、SSL/TLSのような盗聴、改ざんから通信データを守る設定をしておく必要があります。

参考書籍

|

|

![]()